Deteccion de Fraudes y Anomalias | Inteligencia Artificial

La detección de valores atípicos (en ingles outliers) se utiliza para identificar excepciones, eventos raros y otras situaciones anómalas.

Estas anomalías pueden identificarse con la frase: «una aguja en un pajar» y las consecuencias de estas anomalías pueden ser bastante dramáticas. Algunos ejemplos comunes:

- Detección de fraude en tarjetas de crédito

- Identificar intrusos en la red

- fallas en los procesos de fabricación

- ensayos clínicos

- actividades de votación

- actividades delictivas en el comercio electrónico

Para un banco, las anomalías de tarjetas de crédito representan un alto valor cuando se encuentran y un alto costo si no son identificadas.

La implementación del aprendizaje automático a problemas de detección de valores atípicos puede aportar nuevas perspectivas y una mejor detección de eventos atípicos.

El aprendizaje automático puede tener en cuenta muchas fuentes dispares de datos y puede encontrar correlaciones que son demasiado oscuras para que el análisis humano las identifique.

En otras palabras, el comportamiento desviado es un patrón de datos que no se ajusta al comportamiento esperado (comportamiento anómalo) o coincide con un comportamiento no deseado previamente definido (comportamiento sospechoso). Los patrones de comportamiento desviado también se conocen como valores atípicos, excepciones, peculiaridades, sorpresas, mal uso, etc. Tales patrones ocurren con poca frecuencia; sin embargo, cuando ocurren, sus consecuencias pueden ser bastante dramáticas y, a menudo, negativas. Los ejemplos típicos incluyen fraude con tarjetas de crédito, intrusiones cibernéticas y daños industriales.

Detección de patrones sospechosos (Suspicious pattern detection)

El primer enfoque implica una biblioteca de comportamiento que codifica patrones negativos, que se muestran como signos menos rojos en el siguiente diagrama, y reconoce que el comportamiento observado corresponde a identificar una coincidencia en la biblioteca. Si un nuevo patrón puede compararse con patrones negativos, entonces se considera sospechoso:

Por ejemplo, cuando visita a un médico, él / ella inspecciona varios síntomas de salud (temperatura corporal, niveles de dolor, áreas afectadas, etc.) y compara los síntomas con una enfermedad conocida. En términos de aprendizaje automático, el médico recopila atributos y realiza clasificaciones.

Una ventaja de este enfoque es que sabemos de inmediato lo que está mal; Por ejemplo, suponiendo que conocemos la enfermedad, podemos seleccionar un procedimiento de tratamiento apropiado.

Una desventaja importante de este enfoque es que solo puede detectar patrones sospechosos que se conocen de antemano. Si un patrón no se inserta en una biblioteca de patrones negativos, no podremos reconocerlo. Este enfoque es, por lo tanto, apropiado para modelar conocimientos conocidos.

Detección de patrones anómalos

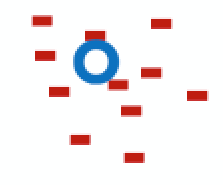

Este enfoque utiliza la biblioteca de patrones de manera inversa, lo que significa que la biblioteca codifica solo los patrones positivos, que están marcados con signos más verdes en el siguiente diagrama. Cuando un comportamiento observado (el círculo azul) no se puede comparar con la biblioteca, se considera anómalo:

Este enfoque requiere que modelemos solo lo que hemos visto en el pasado, es decir, patrones normales. Si volvemos al ejemplo del médico, la razón principal por la que visitamos al médico en primer lugar fue porque no nos sentimos bien. Nuestro estado percibido de sentimientos (por ejemplo, dolor de cabeza y dolor de piel) no coincidía con nuestros sentimientos habituales y, por lo tanto, decidimos buscar un médico. No sabemos qué enfermedad causó este estado, ni conocemos el tratamiento, pero pudimos observar que no coincide con el estado habitual.

Una ventaja importante de este enfoque es que no requiere que digamos nada sobre patrones anormales; por lo tanto, es apropiado para modelar incógnitas conocidas e incógnitas desconocidas. Por otro lado, no nos dice exactamente qué está mal.

Tipos de Análisis

Se han propuesto varios enfoques para abordar este problema. Clasificamos ampliamente la detección de comportamientos anómalos y sospechosos en las siguientes tres categorías: análisis de patrones, análisis de transacciones y reconocimiento de planes. En las siguientes secciones, veremos rápidamente algunas aplicaciones de la vida real.

Análisis de patrones

Un área activa de detección de comportamiento anómalo y sospechoso a partir de patrones se basa en modalidades visuales, como una cámara. Zhang y col. (2007) propuso un sistema para un análisis visual del movimiento humano a partir de una secuencia de video, que reconoce un comportamiento inusual basado en trayectorias de caminata; Lin y col. (2009) describieron un sistema de videovigilancia basado en características de color, características de distancia y una función de conteo, donde se utilizan técnicas evolutivas para medir la similitud de observación. El sistema rastrea a cada persona y clasifica su comportamiento analizando sus patrones de trayectoria. El sistema extrae un conjunto de características visuales de bajo nivel en diferentes partes de la imagen y realiza una clasificación con SVM para detectar comportamientos agresivos, alegres, intoxicados, nerviosos, neutros y cansados.

Análisis de transacciones

El análisis de transacciones asume estados / transacciones discretas, en contraste con las observaciones continuas. Un área de investigación importante es la detección de intrusos (ID), que tiene como objetivo detectar ataques contra los sistemas de información, en general. Hay dos tipos de sistemas de identificación, basados en firmas y basados en anomalías, que siguen ampliamente la detección de patrones sospechosos y anómalos que se describió en las secciones anteriores. Una revisión exhaustiva de los enfoques de identificación fue publicada por Gyanchandani, et al. (2012)

Además, las aplicaciones en la vida asistida ambiental que se basan en sensores portátiles también se ajustan al análisis de transacciones, ya que la detección generalmente se basa en eventos. Lymberopoulos, y col. (2008) propuso un sistema para la extracción automática de los patrones espacio-temporales del usuario, codificado como activación del sensor desde la red de sensores desplegada dentro de su hogar. El método propuesto, basado en la ubicación, el tiempo y la duración, fue capaz de extraer patrones frecuentes utilizando el algoritmo Apriori y codificar los patrones más frecuentes en forma de una cadena de Markov. Otra área de trabajo relacionada incluye los modelos ocultos de Markov (HMM) que se usan ampliamente en el reconocimiento de actividades tradicionales para modelar una secuencia de acciones.

Plan de reconocimiento

El reconocimiento del plan se centra en un mecanismo para reconocer el estado no observable de un agente, dadas las observaciones de su interacción con su entorno (Avrahami-Zilberbrand, 2009). La mayoría de las investigaciones existentes asumen observaciones discretas en forma de actividades. Para realizar una detección de comportamiento anómalo y sospechoso, los algoritmos de reconocimiento de planes pueden usar un enfoque híbrido. Se utiliza un reconocedor de plan simbólico para filtrar hipótesis consistentes y las pasa a un motor de evaluación, que se centra en la clasificación.

referencia: Machine Learning in Java – Segunda Edición